AI换脸、插件陷阱,OKX、币安用户损失千万,交易所真的安全吗?

匿名币圈发生多起安全事件,造成巨额损失。黑客利用对敲交易盗走账户资金,币安和OKX都遭受影响。币安被指存在风控不作为,但被盗者后来向币安道歉。OKX也发生账户被AI换脸盗窃事件。加密社区讨论交易所安全改进,建议增加密码锁和2FA验证。警方提醒加密资产交易存在高风险,受害人朱先生跟随大佬炒币血本无归。在加密世界,安全比效率和盈利更重要,这也是难以离开中心化的原因之一。

原文作者:陀螺财经

原文来源:陀螺财经

安全事件,在传统金融已然不少见,而在黑暗森林般的匿名币圈,更是司空见惯的存在。

数据显示,仅刚刚过去的 5 月,加密圈就发生了 37 起典型安全事件,因黑客攻击、钓鱼诈骗和 Rug Pull 造成的总损失金额达 1.54 亿美元,较 4 月增长约 52.5%。

就在 6 月 3 日,两起安全事件再度发生,与其他事件略微不同的是,两起事件都与大型交易所相关联,过程也颇为离奇,只是故事的最后,也是有人欢喜有人忧。

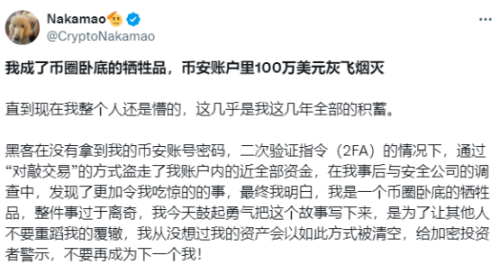

6 月 3 日,一位网名为 Nakamao 的用户在 X 平台发布的长文被疯传,其在文中提到「自己成为了币圈牺牲品,币安账户里 100 万美元灰飞烟灭。」在娓娓道来的自述中,一环接一环的黑客盗窃揭开了序幕。

据称,5 月 24 日,Nakamao 尚在工作途中,所有的通讯设备并未离身,但就在这种看似万无一失的背景下,黑客却在没有拿到币安账号密码、二次验证指令(2FA)的情况下,利用对敲交易盗走了其账户里所有的资金。

对敲交易,简而言之,在流动性稀缺的交易对中进行大额交易,通过交易方大规模买入去接盘黑客账户的抛售,最后,对方以某个山寨币种获得了实际资金或稳定币,而买家则接手了卖家手中的山寨币。该种盗窃方式在交易所并不罕见,在 22 年,FTX 就因 3commas API KEY 泄露发生过高达 600 万美金的对敲盗窃,当时的 SBF 用钞能力兑付摆平了此事。而后,币安也相继发生过大规模对敲交易。但这种模式的歹毒之处就在于,对于风控欠佳的交易所而言,只是很平常的交易行为,不存在异常的盗窃。

在这起案件中,QTUM/BTC、DASH/BTC、PYR/BTC、ENA/USDC 和 NEO/USDC 被选中,利用用户的大额资金购入上涨超 20%。而黑客的所有操作,用户都并未发现,直到 1 个多小时后查看账户信息才发现异常。

根据安全公司的回复,黑客通过挟持网页 Cookies 的方式操纵用户账户,简单来说就是利用了网页端保存的终端数据。举一个典型的例子,我们在互联网进入某个界面时,不需要账户密码登录,因为此前已然留下了历史访问与默认记录。

事情到这,或许仅仅是用户自身疏忽造成的,然而,后续却变得更加诡异了起来。在被盗后,Nakamao 第一时间与客户以及币安联合创始人何一取得了联系,将 UID 交给安全团队,寄希望在短时间内将黑客资金冻结。但币安工作人员却耗时了长达 1 天才通知 Kucoin 和 Gate,没有丝毫意外,黑客资金早已不翼而飞,而且黑客仅用了一个账户,并未分散账户,就安然无恙的从币安提走了所有的资金。在整个过程中,用户不仅没有收到任何的安全提醒,更为讽刺的是,由于大额交易的买入,第二日,币安竟还给其发出了现货做市商的邀请邮件。

在事后的复盘中,一个平平无奇的 Chrome 插件 Aggr 又进入了 Nakamao 的视野。该插件用于行情数据网站查看,据被盗者描述,其看到有多个海外 KOL 进行推广长达数月时间,于是出于自身需要,进行了下载。

在这里简单进行科普,插件实际上是可以进行多项操作的,理论上而言,它不仅可以通过恶意扩展登录交易账户,访问用户的账户信息进行交易,还可提取资金与修改账户设置,核心原因就在于插件本身具备广泛的权限访问、操作网络请求、访问浏览器存储、操作剪贴板等多项功能。

在发现插件有问题后,Nakamao 马上找到 KOL 进行询问,并告诫 KOL 通知用户停用此插件,但没想到,回旋镖就在这一刻,插到了币安。据 Nakamao 最初自述,币安此前就已了解到该插件的问题,在今年 3 月就有类似案件发生,而币安也在此后追踪到了黑客,或是为避免打草惊蛇,没有及时通知暂停产品,且还让 KOL 继续与黑客保持联络,而在此阶段,Nakamao 就成了下一个受害者。

仅用 Cookies 就能登录进行交易,币安机制必定也是存在一定问题,但本身事件又切实由用户自身疏忽引起,追责成为了难题。

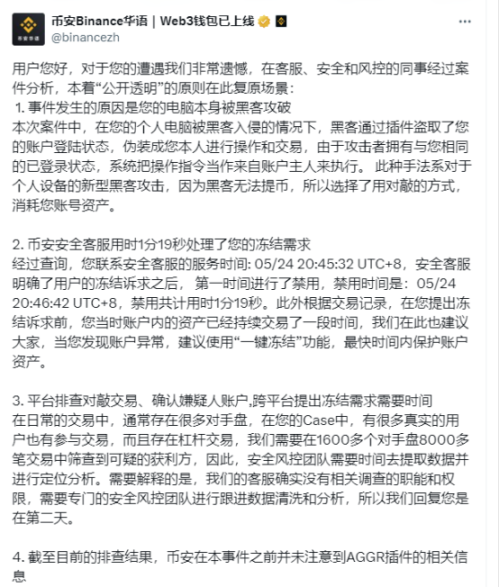

果不其然,事后币安对此的回应,又在市场上引起了轩然大波。除了官方账号复盘称本身原因是黑客攻击外,币安并未注意到 AGGR 插件的相关信息外,在一个微信群中,何一也对此事件评论道「这个事用户自己电脑被黑,神仙难救,币安也没办法赔偿用户自己设备中招。」

对于币安的操作,Nakamao 显然不能接受,认为币安存在风控不作为,且 KOL 有明确确认向币安团队提及该插件,币安也存在知情不报之嫌。随着舆论持续发酵,币安也再度回应称将申请一笔奖励作为用户报告恶意插件的回馈。

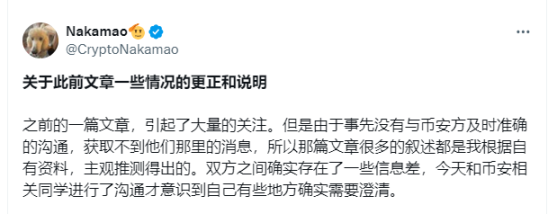

本以为事情到此已然告一段落,但有趣的是,到了 6 月 5 日,事件又出现了反转。Nakamao 再度在 X 平台发文向币安公开道歉,称是与币安有信息差且个人有主观臆断成分,币安实际上并未知情插件的相关情况,币安首次得知 aggr.trade 的网址也是在 5 月 12 日,并非此前提到的 3 月。此外,KOL 也不是币安的卧底,KOL 与币安沟通针对在账户问题上,而不是插件问题。

关于【AI换脸、插件陷阱,OKX、币安用户损失千万,交易所真的安全吗?】的延伸阅读

走近BTC:理解BitVM所需的背景知识(1)

Delphi Digital发布了比特币二层技术研报,介绍了比特币Rollup和四大采用BitVM的项目。BitVM利用MATT思想,将复杂程序和数据存储在链下的Merkle树中,只发布Merkle Root到链上,实现比特币原生的验证欺诈证明。比特币脚本和Taproot以及预签名是实现这一方案的重要技术。P2SH交易类型中可以添加Script,比特币节点会验证公钥和公钥hash是否匹配,以及数字签名是否正确。隔离见证/SegWit升级解决了交易延展性问题,P2WSH功能与P2SH相似。Taproot可精简脚本内容,BitVM基于此构建复杂方案。下一篇文章将详细介绍Taproot、预签名等技术。

一张蛋糕蜡烛图,带你快速了解链抽象的关键要素

本文介绍了链抽象的概念,旨在为用户提供无缝的跨链操作体验。该框架由四部分组成,涉及复杂的技术以确保可靠性、成本效益、安全性、速度和隐私。作者提出了六种设计方案来解决跨链三难困境,并介绍了CAKE框架的三个基础设施层。最后,作者强调了实现链抽象的关键设计决策,包括谁控制执行意图的权力、向求解器披露什么信息以及有哪些结算路径可供求解器使用。钱包、求解器层和跨链预言机是实现链抽象的关键组成部分。为了解决跨链三难问题,需要统一的跨链意图表达标准。

不论这番言论真假,但是态度 180 度大转弯,从失望喊话到公开致歉,也已可以看出币安必定是对其有所赔付,而赔付具体为多少,也就不得而知了。

另一方面,无独有偶,在 6 月 3 日,除了币安,OKX 也受到了波及。一名 OKX 的用户在社区称,账户被 AI 换脸盗窃,账户中的 200 万美金被转走。该事件发生在 5 月初,据该用户描述,其账户被盗的原因与个人泄露无关,而是黑客通过登录邮箱号点击忘记密码,并同步构建了一个假身份证以及 AI 换脸的视频,绕开了防火墙,进一步更换了手机号、邮箱以及谷歌的验证器,随后在 24 小时内,盗取了账户所有资产。

尽管未看到视频,但从该用户的表述,可以大概率知道该 AI 合成视频非常拙劣,但即使如此,也仍攻破了 OKX 风控体系,因此用户认为 OKX 也负有责任,希望 OKX 能全额赔付其资金。但实际上,若是仔细分析,作案人必是熟悉该用户,且了解用户习惯与账户金额的人,可以判定为熟人作案,用户自己也在信中提到了有朋友与自己形影不离。按照一般情况,OKX 也不会对此进行赔偿。目前,这一用户已报警处理,计划通过警方进行追偿。

针对这两起事件,加密社区也对此进行了广泛讨论。当然,从安全的角度而言,尽管诸多人强调钱包自托管才有资产绝对控制权,但不得不承认,交易所相比个人控制,还是更加安全,核心就是增加了沟通方。交易所至少是可以对接且联系到的直接第三方,无论结果如何,至少会在其中介入调查,而若沟通得当,也可能像上述受害人一般获得赔付,但若自托管钱包被盗,几乎没有任何可兜底的机构。

但对于当前交易所的安全改进,也是迫在眉睫。大型交易平台掌控着大多数用户的资产,而加密资产又存在难追偿性,安全也更应得到重视。在传统金融的使用中,几乎每次登出必然需要再次输入密码以防止账户被控,在转账时通常也需要额外增加验证方式。因此,社区建议,交易平台应增加密码锁功能,交易前增加 2FA 验证,且 IP 更换后也应重新输入验证,或是采取多方安全 MPC 验证,将密码分散化,通过牺牲用户体验以提升安全性。但也有用户认为,多次重复验证对于高频交易而言过于琐碎,难以具备可行性。

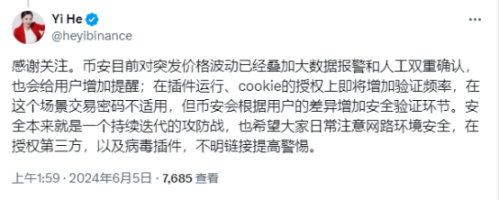

何一也对此进行了回复,称「目前对突发价格波动已经叠加大数据报警和人工双重确认,也会给用户增加提醒;在插件运行、Cookie 的授权上即将增加验证频率,在这个场景交易密码不适用,但币安会根据用户的差异增加安全验证环节。」

回到出发点,从两起事件来看,用户也需引起高度重视,增强自身安全意识,在分散放置资产的前提下,尽量使用完全独立的设备进行操作,推荐使用分散认证、不以便捷性为核心,避免设置免密和活体认证,谨慎使用插件,对于大额资产,使用硬件钱包进行存储。

毕竟加密资产不同于实体资产,实体至少可以进行追踪,而加密资产的盗窃,由于监管的限制,几乎很难获得后续赔付,甚至立案都颇为困难。

这种案例也不少见。在日前 1818 黄金眼的报道中,就出现了典型例子。受害人朱先生发现了知乎上一位号称凭借炒币获得千万收入的大佬「程七七」,希望跟随其炒币赚钱。两者协商后,通过合同签订实现分润合作,明确盈利的 70% 归属于程七七,30% 朱先生自留,而若亏损,两者各承担 50%,在交易过程中,朱先生仅跟单操作,所有账户归属权均掌握在自身手中。

如此高额的分润,看似具有信任度的合同,并没有带来可信任的结果。在最初小获盈利后,受害人加大了筹码投入,在程七七保证的「爆仓全赔」口号中,用借来的本金 60 万、杠杆百倍做空 ETH,最后由于 ETH 的上涨,受害人血本无归。

该种情况显然难以立案,原因是所有操作都为个人所为,并不存在诈骗或强迫性行为,而事情的最后,警方、记者也只能无奈强调,根据我国法律法规,虚拟货币交易不受保护,存在高度风险,提高警惕等等。

最终朱先生带着心碎又无辜的表情,上演了一场啼笑皆非的结尾。

无论如何,在此还是再度提醒参与交易的看客们,在任何一个金融领域,即使是在加密圈,这一本来就牺牲部分安全性而获取高额利润与自由度的板块,安全,也远比效率或者盈利更加重要,这或许也是号称去中心化的加密世界难以离开中心化的原因之一。

毕竟,人性就是如此。每个人都希望有人兜底,而即使赚的钱再多,也不愿给他人做嫁衣。

免责声明:本文仅代表作者个人观点,不代表链观CHAINLOOK立场,不承担法律责任。文章及观点也不构成投资意见。请用户理性看待市场风险,以及遵守所在国家和地区的相关法律法规。

图文来源:陀螺财经,如有侵权请联系删除。转载或引用请注明文章出处!