Crypto 自我防护手册,学会这几招保住百万美元

一位用户发现Chrome恶意插件导致其浏览器Cookies被挟持,黑客通过此方式盗取其币安账户100万美元。币安回应称无法赔偿,提醒用户加强安全防范,如冻结账户和检查浏览器插件权限。建议通过官方链接安装插件,不要使用搜索引擎,也可通过多开浏览器和手动输入秘钥来防范剪切板监听风险。关闭剪切板读取权限也很重要。Google账户可通过添加账户开启全新的浏览器界面,另一种方法是基于电脑的快捷方式进行多开,需备份关键数据。建议不要一次性复制完整的秘钥,可手动输入几个字母。近期出现虚假账户骗局,建议安装Scam Sniffer插件识别。其他安全意识包括不相信私信链接、避免在涉及大额资金的电脑上安装远程操控软件、设置2FA等。去中心化意味着安全问题永远存在,只有自己保护自己才能活下去。

原文作者:南枳

原文来源: Odaily 星球日报

昨日,X 用户@CryptoNakamao 发文表示,因 Chrome 恶意插件 Aggr 导致其浏览器 Cookies 被挟持,黑客通过此方式操纵其币安账户,通过对敲造成损失达 100 万美元。

针对该事件,币安发文回应,事件发生的原因是该用户的电脑本身被黑客攻破,安全客服用时 1 分 19 秒处理了该用户的冻结需求,平台排查对敲交易、确认嫌疑人账户,跨平台提出冻结需求需要时间,截至目前的排查结果,币安在本事件之前并未注意到 AGGR 插件的相关信息。因此对于此类事件无法进行赔偿。

该事件再一次为广大用户敲响了安全警钟,由于黑客的专业化程度不断提升,出现安全事件后往往是神仙难救。因此如何做好安全防范虽是老生常谈的话题,但值得以最高优先级对待,Odaily 将于本文汇总常见的攻击与防范手段。

一键冻结账户

首先针对该事件,如果发现遭到了黑客攻击,但账户内资金还没被完全转移时,如何最快速保护剩余资金?除了向其他账户转移资金外,还可以通过一键禁用账户来保护账户,禁用后需要联系客服方可解冻。

禁用账户需要通过币安 App 进行,首先进入设置界面,然后在界面底部将有「账户安全」板块,最后再进入板块底部的「管理账户」,点进禁用账户并确认。币安当前的官方指引为 2018 年版本,具体执行流程与记者当前实操大不相同,建议用户提前确认和熟悉具体位置。

Chrome 插件

Chrome 插件对于 Crypto 用户来说不可或缺,因此不使用插件并不现实,那么如何做好 Chrome 的安全使用?用户可以通过以下几个方面:

- 检查浏览器插件权限,不常用的浏览器插件可以选择禁用;

- 多开浏览器,对于不同安全等级需求的业务分配不同的浏览器;

- 所有的 Chrome 插件建议都通过官方 X 账户所提供的链接进行跳转,不建议使用 Google 搜索,更不建议使用 X 度搜索,通过以上渠道搜索容易遇到付费置顶的钓鱼链接,从而遭受损失。官方有义务保持 X 账户链接正确,甚至受到攻击事件时需要对用户做出赔偿。

已安装插件权限查看

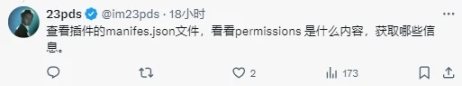

关于 Chrome 扩展的原理和安全问题,慢雾已撰文进行了说明,慢雾首席安全官 23 pds 指出,最关键的在于 manifes.json 文件,该文件决定了插件了权限范围。

如何查看权限范围?用户可进入 chrome://extensions 界面,该界面包括了所有在浏览器上安装的插件,点进详情后能够看到插件的权限范围,对于权限为「在所有网站上读取和改变您的所有数据(Read and change all your data on all websites)」的插件需要慎之又慎。

浏览器多开

用户可通过对不同安全等级需求的业务分配不同的浏览器进行安全防护,例如在登陆交易所的浏览器上不安全任何插件,对于涉及链上资金的浏览器仅安全钱包等基础工具。

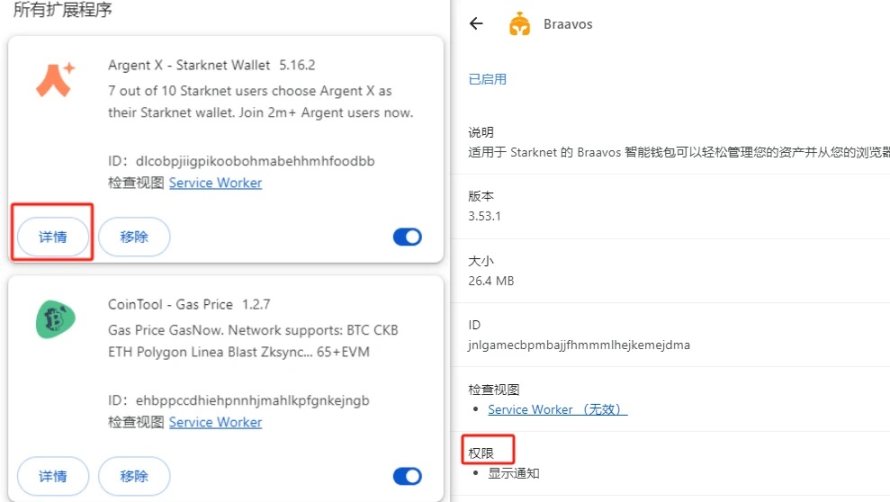

常见的 Chrome 浏览器多开有两种方式:

关于【Crypto 自我防护手册,学会这几招保住百万美元】的延伸阅读

AI换脸、插件陷阱,OKX、币安用户损失千万,交易所真的安全吗?

匿名币圈发生多起安全事件,造成巨额损失。黑客利用对敲交易盗走账户资金,币安和OKX都遭受影响。币安被指存在风控不作为,但被盗者后来向币安道歉。OKX也发生账户被AI换脸盗窃事件。加密社区讨论交易所安全改进,建议增加密码锁和2FA验证。警方提醒加密资产交易存在高风险,受害人朱先生跟随大佬炒币血本无归。在加密世界,安全比效率和盈利更重要,这也是难以离开中心化的原因之一。

Mt.Gox 重演?从近期日本巨额加密货币盗窃案看黑客的最新诈骗手段

日本DMM旗下加密资产交易所发生3亿美元的盗窃案,可能是因为交易人员中了假地址陷阱。黑客利用计算机生成大量公钥地址,其中一个与交易所常用地址相似,导致资产转移到错误的地址。DMM已向警方报案,第三方公司也查明了涉案地址。与Mt.Gox相比,DMM采取了更稳妥的措施,保护了市场信心,得益于政府监管和平台合规建设的提升。

第一种方式是通过官方的账户切换方式进行多开,在 Chrome 的右上角的账户界面,用户可选择添加临时的访客账户或者 Google 账户,添加完毕后点击新增账户即可开启全新的浏览器界面,不同账户开启的浏览器独立运行,插件不能跨浏览器作恶。并且相较下一种方法,具备插件可云端同步的优势。

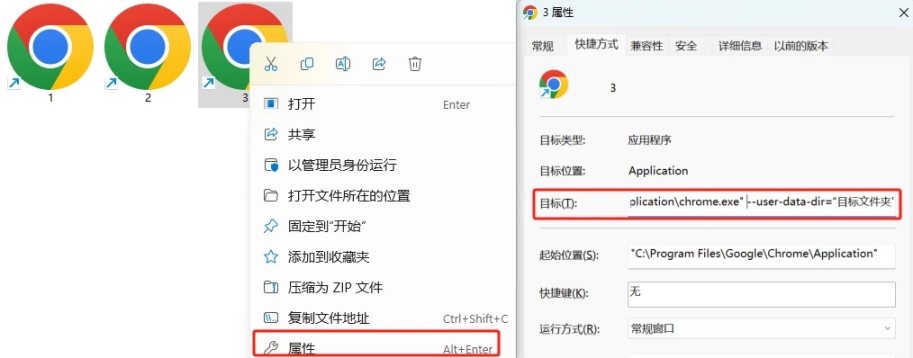

另一种常见的批量创建方法为基于电脑的快捷方式进行多开。

用户可在电脑端复制一个或者任意数量的 Chrome 快捷方式,然后在快捷方式上右键进入属性界面,在目标地址的末端输入

--user-data-dir=「目标文件夹地址」

即可创建全新的独立 Chrome 浏览器(注意最前面有一个空格),该方法相较前一种方法更加快捷,但需要注意数据都保存在本地,需要做好钱包秘钥等关键数据的备份。

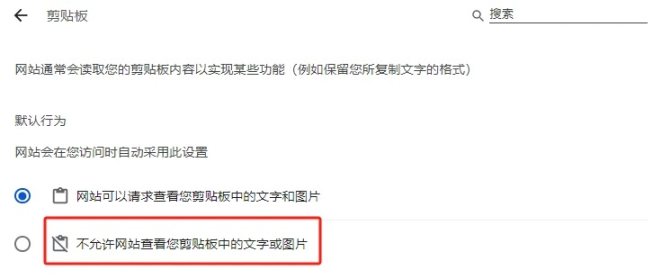

剪切板权限

由于 TG Bot 的盛行,许多用户往往会进行直接复制秘钥的操作。该场景下建议不要一次性复制完整的秘钥,可留存几个字母手工输入,避免剪切板监听风险。此外关闭 APP 与网页的剪切板读取权限也非常关键,对于网页端用户可进入以下链接 chrome://settings/content/clipboard,在该界面可对网站的读取权限进行关闭,在特殊必要的情况下再另行开启,能够大幅提升安全性。

X 平台虚假账户骗局

近几个月来,仿冒官方在 X 平台发布恶意钓鱼链接的情况频发,这些账户往往都为金标账户,用户名与官方一致,仅账户句柄存在一两个字母的差异,难以一眼看出。

对于此类骗局,建议用户安装 Scam Sniffer 插件,该插件将对 X 平台账户进行扫描,提示在评论区出没的虚假官方账号。

其他基本安全意识

除了以上可手动检查和开关的安全操作之外,还有许多基本意识层面的安全要素,包括:

- 不要在 TG 和 DC 上相信任何私信链接,仅相信官方账户发布链接与信息;

- 助记词和秘钥尽量不触网,尤其是不要使用手机拍照记录助记词;

- 在涉及大额资金的电脑上,避免安装 todesk、向日葵等远程操控软件;

- 涉及大额资金的交易所账户设置 2FA,使用完毕后退出账户;

去中心化意味着安全问题永远不会消失的同时损失难以挽回,黑客的攻击手段仍在不断升级,只有自己能保护自己,做好最基本的安全防护才是「活下去」的根本。

免责声明:本文仅代表作者个人观点,不代表链观CHAINLOOK立场,不承担法律责任。文章及观点也不构成投资意见。请用户理性看待市场风险,以及遵守所在国家和地区的相关法律法规。

图文来源:南枳,如有侵权请联系删除。转载或引用请注明文章出处!

标签:黑客