Blast 生态项目被盗 6000 万美元,社会工程被朝鲜黑客「玩明白了」

Blast 生态项目 Munchables 遭朝鲜黑客攻击,6000 万美元被盗。黑客伪装身份,获得团队信任后下手。类似事件还发生在 Axie Infinity 游戏侧链 Ronin,黑客伪造公司冒充雇主招聘高级工程师,通过发送恶意文件入侵系统。此次事件影响了与 Munchables 协议有联系的 Blast 生态 DeFi 协议,但幸运的是用户存入的 WETH 未受影响。MistTrack发现一种攻击方法,黑客利用真人认证欺骗审核员,窃取资金。Aavegotchi创始人表示,他们曾雇用过攻击者,但很快解雇了他。现在,黑客已退回所盗取的资金。Blast创始人表示,他们已获得9700万美元的资金,感谢前Munchables开发者的合作。所有开发团队都应吸取教训,加强安全防范。加密世界充满危险,用户和项目方都要提高警惕,做好安全防备。

原文作者:Joyce

原文来源:blockbeats

团队遭黑客潜伏,Blast 生态项目被盗 6000 万美元

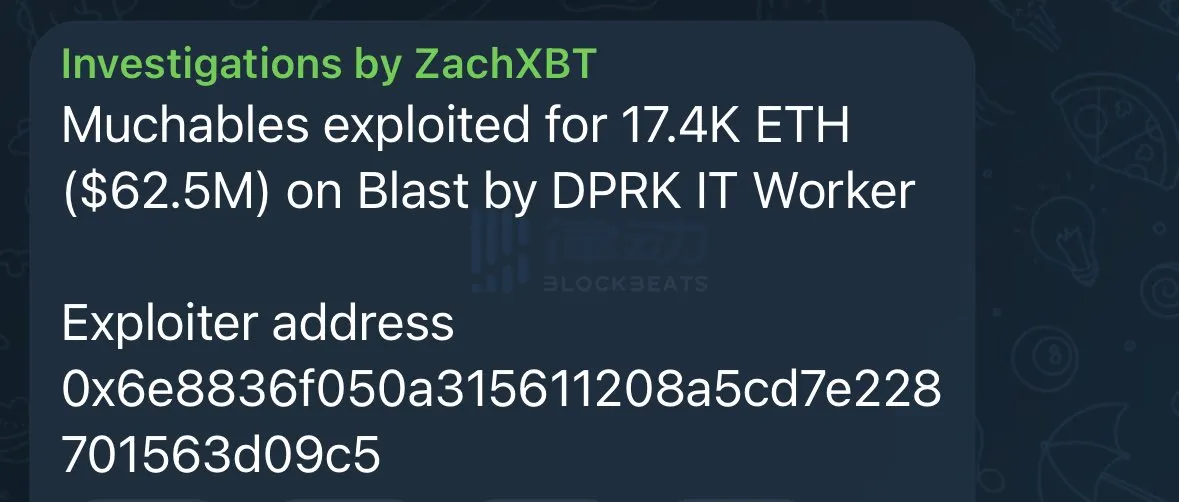

今晨,曾获Blast Big Bang游戏类冠军的质押游戏项目 Munchables 宣布遭到攻击,同时据派盾监测显示,Munchables 锁定合约存在问题,已有 1.74 万枚 ETH(约 6230 万美元)被盗走。

随后,链上侦探 ZachXBT 的调查显示,此次攻击源于 Munchables 协议的开发者,是一名朝鲜黑客。

慢雾创始人余弦在社交媒体发文解读,「这是慢雾遇到的至少第二起 DeFi 类项目遭遇的这类情况。核心开发者伪装潜伏很久,获得整个项目团队的信任,时机一到就下手,毫不留情。受害者恐怕不少。」

ZachXBT 发现,Munchables 团队雇用的四名不同的开发人员与攻击者都有联系,很可能都是同一个人,他们互相推荐对方从事这项工作,定期将付款转移到相同的两个交易平台存款地址,「四人」的钱包存在互相转账行为。

朝鲜黑客惯用策略:瞄准开发者团队的信任攻击

朝鲜黑客恐怕是加密领域里最臭名昭著的存在。据网络安全公司 Recorded Future 的报告显示,最出名的朝鲜黑客组织 Lazarus Group 曾在过去六年间窃取了 30 以美元的加密货币,仅在 2022 年,该组织就窃取了 17 亿美元的加密货币。

与利用协议技术漏洞的技术型黑客不同,朝鲜黑客常常将攻击目标对准协议背后的开发团队,滥用信任、伺机盗窃,正如此次 Munchables 遭攻击事件。

谷歌安全团队曾在 2021 年发现,Lazarus 会长期潜伏在 Twitter、LinkedIn、Telegram 等社交媒体,利用虚假身份伪装成活跃的业内漏洞研究专家,博取业内信任从而对其他漏洞研究人员发动 0day 攻击。

安全公司 Mandiant inc. 的研究人员曾表示,其在 2022 年在一名疑似朝鲜求职者的资料上发现了与其他求职者几乎一样的信息,黑客已可以熟练通过复制 Linkedin 和 Indeed 上的职位信息,应聘美国的一些加密货币公司。

关于【Blast 生态项目被盗 6000 万美元,社会工程被朝鲜黑客「玩明白了」】的延伸阅读

AI换脸、插件陷阱,OKX、币安用户损失千万,交易所真的安全吗?

匿名币圈发生多起安全事件,造成巨额损失。黑客利用对敲交易盗走账户资金,币安和OKX都遭受影响。币安被指存在风控不作为,但被盗者后来向币安道歉。OKX也发生账户被AI换脸盗窃事件。加密社区讨论交易所安全改进,建议增加密码锁和2FA验证。警方提醒加密资产交易存在高风险,受害人朱先生跟随大佬炒币血本无归。在加密世界,安全比效率和盈利更重要,这也是难以离开中心化的原因之一。

Mt.Gox 重演?从近期日本巨额加密货币盗窃案看黑客的最新诈骗手段

日本DMM旗下加密资产交易所发生3亿美元的盗窃案,可能是因为交易人员中了假地址陷阱。黑客利用计算机生成大量公钥地址,其中一个与交易所常用地址相似,导致资产转移到错误的地址。DMM已向警方报案,第三方公司也查明了涉案地址。与Mt.Gox相比,DMM采取了更稳妥的措施,保护了市场信心,得益于政府监管和平台合规建设的提升。

除了黑客扮演开发者潜伏团队,朝鲜黑客还会伪装成客户或雇主接近团队开发者。

2022 年 Axie Infinity 游戏侧链 Ronin 被盗六亿美金,是加密领域最大的一笔被盗事件。最初 Ronin 团队查到的被盗原因在于验证器节点遭攻击,而在之后的调查中发现,朝鲜黑客组织 Lazarus Group 伪造了一家公司,冒充雇主通过 LinkedIn 以高薪招聘的名义联系了 Axie Infinity 开发商 Sky Mavis 的一位高级工程师。

面对诱人的高薪,Axie Infinity 的高级工程师对「工作机会」表现出兴趣,并经历了多轮「面试」。在其中一次「面试」中,工程师收到了一份 PDF 文件,其中包含有关工作的详细信息。

然而,该文件实质上为黑客打开了进入 Ronin 系统的入口。该员工在公司的计算机上下载并打开了文件,启动了一个感染链,使黑客能够侵入 Ronin 系统并控制了四个令牌验证器和一个 Axie DAO 验证器。

这种攻击被称为 APT 攻击,慢雾 MistTrack 曾总结出这种攻击方法:攻击者首先伪装身份,通过真人认证欺骗审核员成为真实客户,然后进行真实存款。在此客户身份的掩护下,当多名官方人员与客户(攻击者)沟通时,Mac 或 Windows 定制木马就会精准针对官方人员。获得许可后,他们在内网横向移动,潜伏很长时间,然后窃取资金。

回到此次事件中,在 Munchables 宣布被盗后,与 Munchables 协议有联系的 Blast 生态 DeFi 协议宣布正在评估此次漏洞损失,幸运的是黑客只盗取了 ETH,用户存入的 WETH 并未收到影响。另一个 Blast 生态协议也在宣布将向受 Munchables 攻击影响者空投积分。

Aavegotchi 创始人 CoderDan 随后在社交媒体上发文表示:「Aavegotchi 的开发团队 Pixelcraft Studios 在 2022 时曾短期雇用过 Munchables 攻击者来进行一些游戏开发工作,他的技术很糙,感觉确实像一名朝鲜黑客,我们在一个月内解雇了他。他还试图让我们雇用他的一位朋友,那个人很可能也是一名黑客。」

之后,疑似黑客的github地址也被公开,或许是受各方追踪压力影响,黑客目前已经退回其所盗取的资金。Blast 创始人 Pacman 在社交媒体上发文表示,Blast 核心贡献者已通过多重签名获得 9700 万美元的资金,感谢前 Munchables 开发者选择不需要赎金的情况下退还所有资金。所有开发团队,无论是否受到影响,都要从中吸取教训并采取预防措施,保障协议安全。

在加密世界的黑暗森林里,隐藏的危险防不胜防,不管是用户还是项目方都需要提高警惕、做好充分的安全防备。

免责声明:本文仅代表作者个人观点,不代表链观CHAINLOOK立场,不承担法律责任。文章及观点也不构成投资意见。请用户理性看待市场风险,以及遵守所在国家和地区的相关法律法规。

图文来源:Joyce,如有侵权请联系删除。转载或引用请注明文章出处!

标签:黑客