撸毛工具引发安全事故,“另类基础设施”更要防

风险复杂化:从比特浏览器谈起……

原文作者:Loopy Lu

原文来源:Odaily星球日报

上周末,一款看似与加密世界关联甚远的产品走入了加密社区的视野。常被用来“多开”、“群控”的比特浏览器引发了大规模的钱包被盗,受损金额达到数十万美元。

而再之前,随机数生成器、智能合约编程语言、iOS/安卓的系统风险等,均引发过大规模的安全事件。随着加密世界的成熟与复杂化,安全形势愈发险峻,在许多人们难以察觉的地方,风险悄然出现……

什么是比特浏览器?

对于大多加密用户,“比特浏览器”这款产品的名字或许有些陌生。

其全名为“比特指纹浏览器”。通过其官网信息可知,该产品的主要作用为环境模拟,类似“沙盒”功能,可在每个窗口模拟不同的用户追踪信息,包括 IP、设备信息、浏览器信息等等。

而这一系列功能主要服务于一个目标:模拟多个用户,让每个“用户“”均可拥有独立的信息。浏览器甚至还提供了群控功能。

比特浏览器的市场受众,更多是外贸电商(如 Amazon、Shopee 等)及社媒运营(Facebook、Tiktok 等)。其官网的广告语点明——“一个比特浏览器轻松管理您的跨境大生意”。

尽管该产品并不专为加密世界用户所设计,但其一系列功能,恰好贴合了羊毛党的诉求。因此,为数不少的“撸毛”者都使用了该产品。

被盗原因众说纷纭

近日,一批“撸毛”社区的成员发现,自己的撸毛钱包惨遭盗币。而经过自行排查,受害者均认为被盗或因使用比特指纹浏览器所致,直接原因系私钥泄露。

比特指纹浏览器官方在社群中第一时间回应:WPS For Windows 部分版本存在远程代码执行漏洞,攻击者可利用该漏洞在受害者目标主机上执行任意代码,控制主机等。(WPS 又和比特浏览器的用户有什么关系呢?比特浏览器的解释是,由于这个漏洞比较好触发,所以在点击不明链接之后可能就会被黑客攻击。)

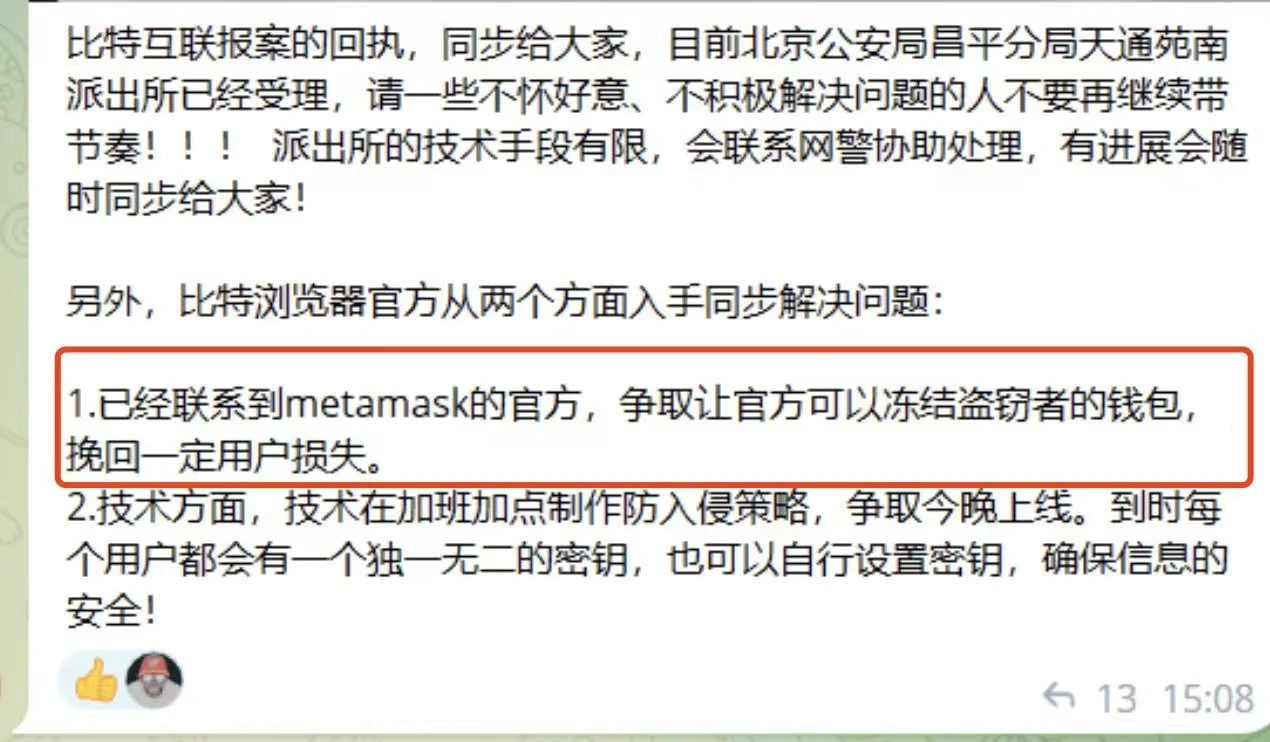

而由于该软件与加密世界距离较远,一时间更是给出了令人啼笑皆非的回应。

最初的回应被加密社区当做梗广泛传播

比特浏览器的解释,无疑没能让用户信服。8 月 26 日,比特浏览器对这一事件进行跟进,并发布公告称,“服务端缓存数据遭到黑客入侵。开启了“扩展数据同步”功能的用户钱包有被盗风险。建议转移钱包资产。”

安全事故,谁之过?

在事件最初之时,对于被盗的原因众说纷纭。

在我们经常使用的 MetaMask 插件中,私钥并不会被明文保存。因此,黑客仅仅依靠用户本地的缓存数据,并不能获得用户资产的控制权。

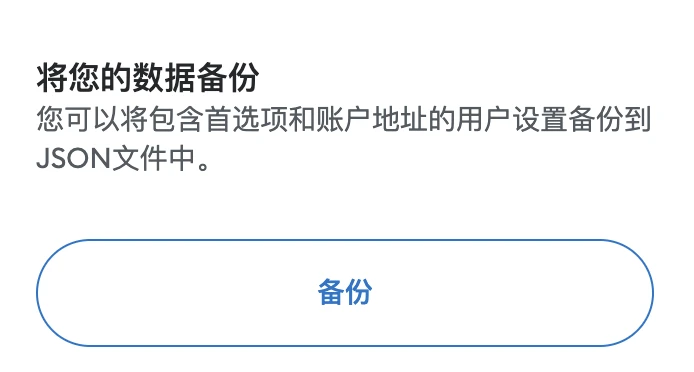

在钱包转移中,除了最常见的“导出”功能,“备份”功能是一个更少人使用的功能。

关于【撸毛工具引发安全事故,“另类基础设施”更要防】的延伸阅读

慢雾:Chrome 恶意扩展盗取百万美金解惑

推特用户@CryptoNakamao分享了自己因下载恶意Chrome扩展而被盗100万美金的经历,引发加密社区对扩展风险的关注。慢雾安全团队发布了虚假Chrome扩展盗窃分析,并提供了防范风险的建议。Chrome扩展具有灵活性和多样性,但也存在安全风险,用户需谨慎选择并仔细阅读权限声明。恶意扩展可以通过多种方式窃取用户的敏感信息和资金,个人用户和交易平台可以采取措施防范风险。慢雾安全团队建议用户谨慎安装软件和插件,并提供了《区块链黑暗森林自救手册》来帮助用户提高安全意识。

慢雾:Chrome 恶意扩展盗取百万美金解惑

推特用户@CryptoNakamao分享了自己因下载恶意Chrome扩展而被盗100万美金的经历,引发加密社区对扩展风险的关注。慢雾安全团队发布了虚假Chrome扩展盗窃分析,并提供了防范风险的建议。Chrome扩展具有灵活性和多样性,但也存在安全风险,用户需谨慎选择并仔细阅读权限声明。恶意扩展可以通过多种方式窃取用户的敏感信息和资金,个人用户和交易平台可以采取措施防范风险。慢雾安全团队建议用户谨慎安装软件和插件,并提供了《区块链黑暗森林自救手册》来帮助用户提高安全意识。

MetaMask 的“备份”功能

需要注意,MetaMask 所提供的“备份”功能,与导出私钥/助记词是截然不同的功能。备份后用户可获得一个 json 文件,该文件也被称为 keystore。(Odaily星球日报注:更简单的解释则是:私钥=助记词=钱包控制权=keystore+密码)

本地缓存数据也是同理,那用户的钱包又是如何被盗的呢?

在经过两日的各方分析后,最终案件原因终被查明。黑客系通过入侵服务器获取到了用户的扩展缓存。(Odaily星球日报注:这样黑客就拥有了钱包的本地数据,但却无法登陆。)然后,黑客通过“尝试常用网址平台密码碰撞”暴力破解钱包密码,进而得到钱包权限。

服务器记录显示,存储着扩展缓存的服务器在 8 月初(日志记录最晚至 8 月 2 日)有被下载的痕迹,并已锁定了数个 IP,除一个江苏地址外均为海外地址。据社群人士称,目前此案已在北京公安局昌平分局受理。

而当我们复盘这一事件,却发现这一事件很难厘清各方责任。

首先是第一个风险点:缓存数据泄露。

有用户质疑,为何不对缓存数据进行加密?比特浏览器指出,在同步“扩展数据”之时,对数据的传递进行了加密。但该软件但主程序 EXE 文件若被黑客破解,黑客是可能得到扩展数据的。

但仅仅依靠缓存数据,并不能获得用户资产。“缓存数据+密码”的组合才可掌握钱包控制权。在用户的日常使用中,多账户共用密码是常态。我们常用的 Web2 网站的密码也常遭泄露。黑客可能获取到其他 Web2 网站的密码,并在用户的 Web3 钱包上试着“撞库”。

此外,暴力破解也是一个可能性。因为解锁密码的潜在组合数量远少于私钥的组合,因此暴力破解解锁密码是完全可行的。(假设产品不引入最大尝试失败次数锁定等防范措施。)

从用户角度来说,比特浏览器将插件的缓存数据拿走,并最终引发泄露,诚然负有不可推卸的责任。可是钱包访问密码的防护失效,也来自于长久以来网络安全环境的恶化。

另类基础设施

对软件开发方来说,我们不清楚“比特指纹浏览器”的“比特”之名因何而来,但有一点是明确的,这一产品并不是为加密世界而创造的,仅是恰好满足加密用户的需求。

一个系统越是复杂,潜在的风险点则越多,任何一个单点失误都有可能带来被入侵的风险。

回忆加密蛮荒时代,人们只使用最基础的比特币钱包,彼时还没有 DeFi、跨链等诸多交互环节。只要保存好自己的私钥,便足够安全。

但现在,各种链下辅助工具、链上资金池,都增加了额外风险。越来越多像比特浏览器一样的产品,正成为加密世界新的另类“基础设施”。大量“非加密”的安全隐患危及着加密世界:

- 8 月 21 日,黑客窃取 313 万 USDT。安全人员认为,本次被盗系安卓系统相册被攻破,黑客获取了用户私钥截图。

- 8 月初, Curve 出现巨额被盗案。而时候的分析发现,Curve 合约安全并没有问题,被盗原因来自于其编程语言 vyper 的漏洞。因此 aleth、peth、mseth、crveth 池被利用。

- 5 月, Apple ID 的同步功能也引起了超千万美金的盗窃案。很多用户会购买或使用他人的美区 Apple ID,账号所有者可以将钱包的本地数据同步,仅需攻破钱包访问密码,即可获得钱包控制权。这与比特浏览器的被盗事件如出一辙。受害用户被盗资金累计超过 1000 万美元。

- 而在开发者这一侧,安全形势更为复杂。在去年的 Solana 钱包盗窃案中,风险点则来自于更底层的助记词生成相关的随机代码。

随着加密世界的复杂化,可能未来将有越来越多的、人们难以察觉到的工具、软件、服务被纳入加密世界,风险也由此扩张。

我们在此提醒,勿将钱包的本地数据交予他人或过度授权。此外,因为风险的隐蔽性,请谨慎使用电子手段保存私钥/助记词。经常进行加密操作的电脑,不要安装过多的未知软件。

免责声明:本文仅代表作者个人观点,不代表链观CHAINLOOK立场,不承担法律责任。文章及观点也不构成投资意见。请用户理性看待市场风险,以及遵守所在国家和地区的相关法律法规。

图文来源:Loopy Lu,如有侵权请联系删除。转载或引用请注明文章出处!

标签:安全