关于加密密钥和云,你需要了解的相关问题

加密密钥最严重的问题之一是密钥在哪里被删除。

原文标题:Questions About Encryption Keys and the Cloud

原文来源:medium

原文作者:Prof Bill Buchanan OBE,密码学教授

编译:ChinaDeFi

不管喜欢与否,我们都正在转向公共云。为什么呢?因为这样构建信息系统的成本通常要低得多,我们就不必担心在硬件上的投资。

KMS ( 密钥管理存储 )

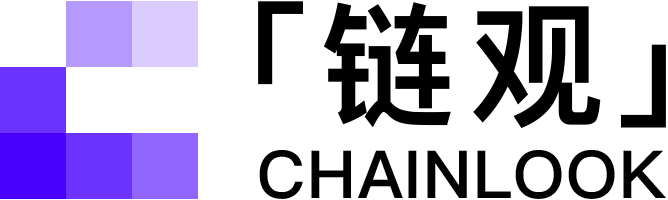

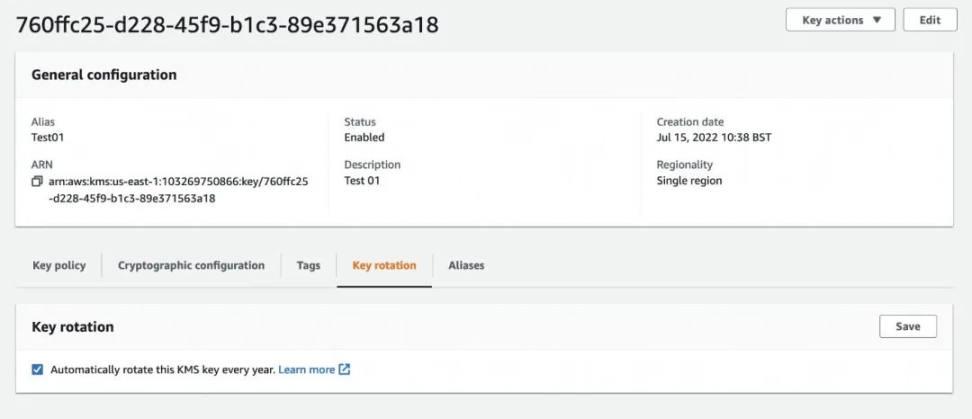

在 AWS 云中,我们使用 KMS( 密钥管理存储 ) 来创建密钥 ( 图 1),然后可以使用密钥来加密 / 解密数据、签名 / 验证签名、导出数据密钥和生成 / 验证 MAC( 消息身份验证码 )。

图 1:AWS KMS

总的来说,我们有 AWS 管理的密钥 ( 例如 Lambda 服务 )、客户管理的密钥 ( 这些是由客户创建和管理的 ) 和自定义密钥存储 ( 这些是客户完全控制密钥的密钥存储 )。

AWS 可以使用哪些密钥类型?

可以将密钥用于 ECS ( 计算 )、EBS 和 S3 ( 存储 ) 以及一系列其他服务。总的来说,我们使用对称密钥或 RSA 密钥对来进行加密和解密。对称密钥使用 AES 加密,而 RSA 使用 2K、3K 或 4K 密钥,并使用「RSAES_OAEP_SHA_1」或「RSAES_OAEP_SHA_256」填充。使用 RSA,我们用公钥加密,用私钥解密。对于签名,我们可以使用 RSA 或 ECC 签名。对于 RSA,我们有 2K、3K 或 4K 密钥,而 ECC 签名使用 NIST P256、NIST P384、NIST P521 和 SECG P256k1( 在比特币和以太坊中使用 )。

AWS 可以访问自己的密钥吗?

KMS 使用符合 FIPS 140-2 的硬件安全模块 (HSM), AWS 员工 ( 或任何其他客户 ) 无法访问这些模块。它们永远不会出现在任何磁盘或备份中,只存在于 HSM 的内存中,并且只在使用时加载。此外,密钥可以被限制在世界的一个区域 ( 除非由用户定义 )。

对于对称密钥,密钥永远不会出现在 HSM 之外,对于非对称密钥 ( 公钥加密 ),私钥在 HSM 内部阶段,只有公钥被导出到外部。

如何审计加密密钥的使用情况?

从安全性和成本的角度来看,审计加密密钥的使用方式非常重要。如图 1 所示,我们可以启用 CloudWatch,它将显示如何以及何时使用加密密钥。

如果我们误删了密钥 ( 或被黑客入侵 ) 会发生什么?

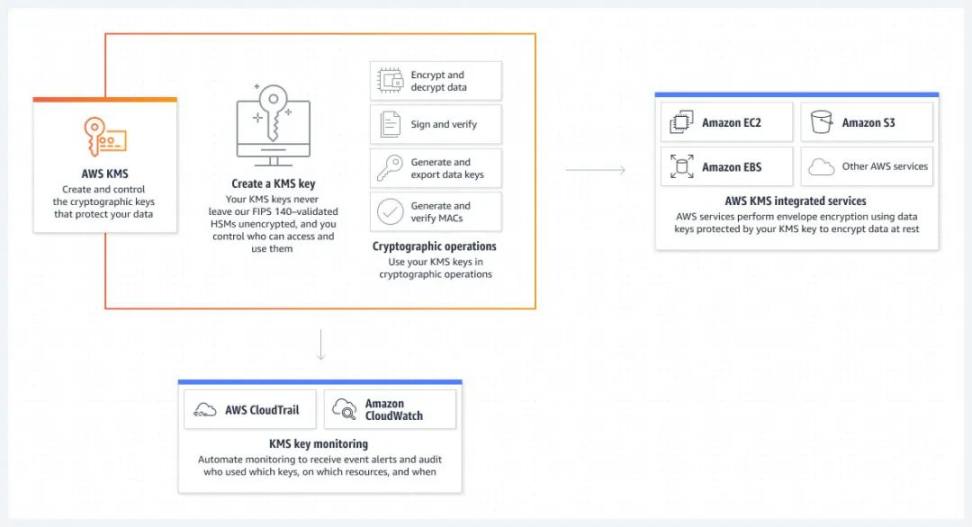

加密密钥最严重的问题之一是密钥在哪里被删除。恶意行为者(内部人员或已经获得访问云基础设施权限的人)都可以删除密钥。可设置的密钥删除时间最短为 7 天 ( 最多为 30 天 ):

这种删除的延迟意味着日志将标识一个密钥将被删除,如果删除错误,则很有可能被捕获。必须记住,我们将无法解密由已删除的密钥加密的数据。

我不信任 AWS,我能有自己的 HSM 吗?

虽然 KMS 使用 HSM,但组织也可以使用 CloudHSM 集群创建自己的 HSM。在 KMS 中创建一个密钥,然后将其存储在集群中:

关于【关于加密密钥和云,你需要了解的相关问题】的延伸阅读

去中心化计算和Alpha Gems

去中心化计算通过协议处理信息数据,实现目标结果输出。主要应用于AI训练,但仍存在数据同步、网络优化、数据隐私和安全等问题。市场上的解决方案有io.net $AKT和$RNDR,支持GPU、CPU和存储计算。Crypto还可在数据和算法层面发挥作用。推荐的两个项目是FluenceDAO和AIOZ,提供无云计算平台和基础设施解决方案。AI+DePin与Filecoin合作,Solana也关注。Fluence提供无云计算平台和市场,由Fluence DAO和$FLT管理。AIOZ Network是全面的基础设施解决方案,适用于Web3存储、去中心化AI计算、直播和视频点播。AIOZ与AI结合,推出W3AI Marketplace,允许节点以去中心化方式存储用户数据并执行AI任务。Crypto AI未来趋势将细分赛道,模块化合作也将增加。

打开 Web3 新用例的大门?一文读懂 Micro-Rollups 链上证明

证明是可信赖的信息陈述,用于验证真实性。在Web3世界,数字签名保证证明的真实性和不可变性。Micro-Rollups是可验证的链下计算系统,可与链上应用集成,确保证明的颁发者未篡改系统规则。它可用于EAS链下证明的可验证存储,也可作为可验证的数据账本。通过可验证的计算和汇总状态,Micro-Rollups保证状态转换的正确性,并将数据发布到以太坊L1主网上。使用Stackr的SDK可以轻松构建具有自定义架构和解析器逻辑的新Micro-Rollups,并实现跨Micro-Rollups的互操作性。该系统弥合Web2和Web3之间的差距,保留分布式信任。

我们是否限制了对管理和使用的访问?

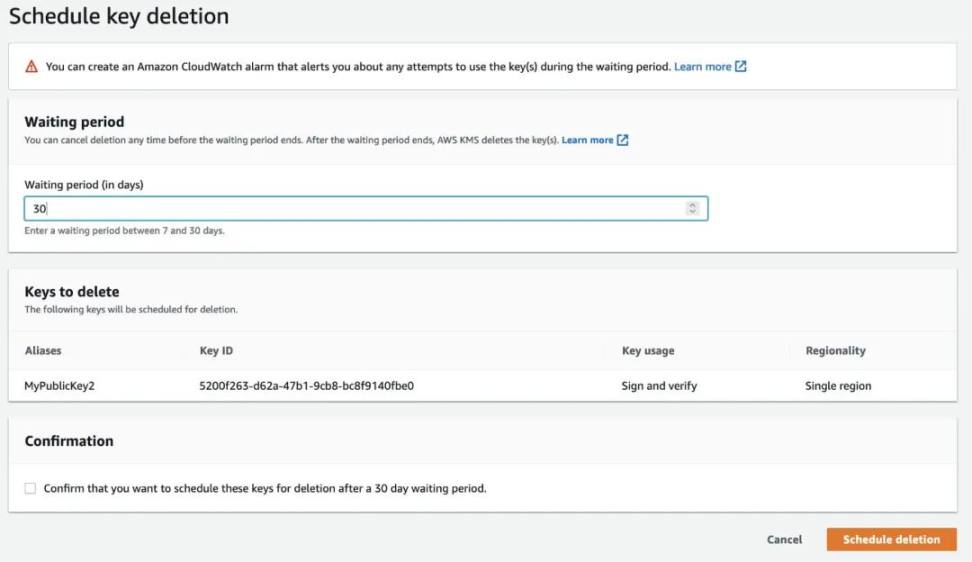

加密密钥是皇冠上的宝石,访问云中的密钥可以访问敏感数据,或签署有效的交易。一个用例是分离密钥管理者和密钥用户。在本例中,我们可以定义密钥管理 (KEY_ADMINISTRATOR) 角色并限制对密钥使用的访问。这些密钥管理者可以执行创建、撤销、放置、获取、列出和禁用密钥的操作,例如:

然后,我们可以定义密钥的使用权限,例如使用 KEY_WORKER 角色。对该角色的操作可以是:

WORKER 不能创建或删除密钥,而 ADMINISTRATOR 不能加密或解密数据。

总的来说,最小访问权限规则是其核心,其通过定义密钥管理和使用角色来简化用户访问。然后将用户添加到这些角色中。

我可以进行密钥轮换吗?

手动更新密钥并不是一件很好的事情,而且有些人可能可以访问以前的密钥。解决这个问题的一种方法是实现密钥轮换,即密钥每年自动更换。但是,如果我们使用以前使用的密钥进行了加密呢?KMS 保留所有以前的密钥,并会根据需要使用它们。密钥轮换的使用记录在 CloudWatch 和 CloudTrail 上。

密钥管理基础设施是否符合 PCI DSS Level 1、FIPS 140-2 和 HIPAA?

许多系统的一个密钥元素是遵从合规标准。KMS 符合 PCI DSS Level 1、FIPS 140-2、FedRAMP、HIPAA 和其他定义。AWS KMS( 密钥管理系统 ) 加密模块与 FIPS 140-2 Level 2 匹配,其中一些元素与 Level 3 匹配——包括物理安全方面。

结论

规则很简单,而且是不需要信任的。

免责声明:本文仅代表作者个人观点,不代表链观CHAINLOOK立场,不承担法律责任。文章及观点也不构成投资意见。请用户理性看待市场风险,以及遵守所在国家和地区的相关法律法规。

图文来源:Prof Bill Buchanan OBE,如有侵权请联系删除。转载或引用请注明文章出处!