Ankr被攻击始末:套利者获利超黑客,黑客发貔貅盘玩“行为艺术”

在增发了巨量代币之后,有一部分 aBNBc 被留在了钱包之中,而更多的代币则被抛出获利。

原文作者:Loopy Lu

原文来源:Odaily星球日报

今日,Ankr的部署者密钥疑似被泄露,10万亿枚aBNBc被铸造,其在Pancake上的交易池流动性被掏空,aBNBc价格已几近归零。

而与以往历次攻击事件略有不同,本次攻击事件中出现了诸多令人啼笑皆非的“趣闻”:套利者获利远超黑客(我们先假设其非同一人)、黑客发行FuckBNB meme币大搞“行为艺术”、aBNBc不断增发总发行量达到前所未闻的数量等等。本次攻击事件的后续发展所带来的关注,甚至已经超过攻击本身。

攻击事件回顾

今日早间,黑客获得了Ankr部署者权限,对这一项目展开了攻击。

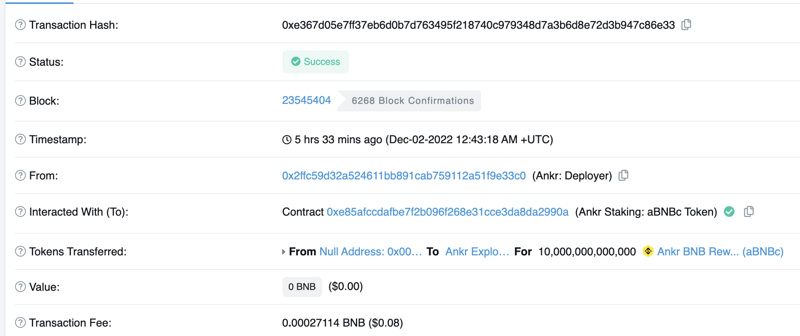

据链上数据显示,10万亿枚aBNBc 代币在一笔转账中被铸造,并发送到0xf3a4开头的地址。

在增发了巨量代币之后,有一部分aBNBc被留在了钱包之中,而更多的代币则被抛出获利。黑客将1.125 BNB转入其地址作为gas费用并启动aBNBc抛售,总计兑换了约 405万 枚USDC和5000枚BNB。而获利的4500枚BNB又被兑换了约 129 万枚USDC并将900枚BNB存入Tornado.Cash,之后攻击者将所有USDC跨链接入以太坊网络Celer Network和Multichain,再将全部约 468 万枚USDC兑换了3446枚ETH。由于ANKR价格大幅下跌,当前做空ANKR回报率达到53.25%。

安全团队派盾PeckShield发现,Ankr被盗事件中,aBNBc代币合约存在无限铸币漏洞,虽然铸币函数mint()受到onlyMinter修改器(modifier)保护,但还有另一个函数(带有0x3b3a5522func.signature)可以完全绕过调用者验证以获得无限铸币权限。

本次攻击事件造成了aBNBc 代币的流动性池枯竭,币价腰斩。至此,黑客从本次攻击事件中获利约 500 万美元。

套利者获利1500万美元

若事情至此落幕,这只是熊市之中的又一起“平平无奇”的安全事故。但“套利者”恰逢其时得跟上了。

在aBNBc被黑客砸至归零之时,一用户(0xaab2……dfc3)用10BNB购买了超过18万枚aBNBc,并在借贷平台helio抵押aBNBc借出超过1600万枚稳定币HAY。(Odaily星球日报注:HAY是基于BNB的美元超额抵押去中心化稳定币,可通过存入aBNB-LP以铸造HAY。)目前官方团队表示已发现该漏洞,将在获得更多信息后立即通知社区。

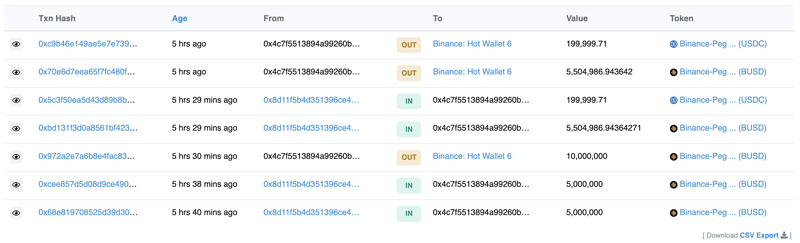

套利者将Hay出售为超1500万枚BUSD,Hay流动性池被掏空。作为去中心化稳定币,HAY的价格一度已严重脱锚,最低跌至约0.21美元,目前价格已逐渐回升,现报价0.70美元。

继黑客获利500万美元后,套利者又从借贷平台获利1500万美元,其获利金额远大于黑客。

上一次有“套利者收益超黑客”发生,还是在pGALA事件中。而在坊间,关于“套利者”的真实身份又引来投资者的猜忌。用户纷纷对这一神秘人物做出着猜想,有人怀疑套利者或许只是黑客的另一地址。

而事情的发展远远超出所有人的预期,尽管攻击者的获利已被Tornado匿名转移,但套利者似乎并不熟悉链上操作。

链上数据显示,匿名套利者竟然将所获利润1550万美元通过中间地址(0x4c......2757)转入了币安。

尽管这一套利行为难以称之为“黑客攻击”,但在某种意义上确属“不当得利”。

关于【Ankr被攻击始末:套利者获利超黑客,黑客发貔貅盘玩“行为艺术”】的延伸阅读

对话Ankr:流动性质押成为加密投资者的一项改变游戏规则的技术

流动性质押的魔力在于质押奖励不再与 DeFi 收益率竞争。

Ankr 打了谁的脸? FTX 式闹剧在 BSC 上演

充满谎言、逃避责任以及内鬼疑云的 Ankr 事件

紧接着,CZ 表示,Binance 于几个小时前暂停了提款。

趣闻不断: 10的60次方、黑客币赛道龙头

本次事件中,还出现了不少令人啼笑皆非的“趣闻”。

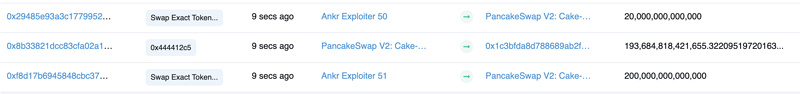

今日下午,CZ在推特上表示,对于Ankr和Hay的黑客攻击,初步分析是开发者私钥被盗,黑客将智能合约更新为更加恶意的合约。安全团队的调查也有相同的结论,有安全团队发现,多个不同的调用地址都造成了代币增发。这产生了一个有趣的后果:Ankr攻击事件的黑客地址或许是历次攻击中规模最大的。

BSCScan的标签显示,Ankr Exploiter的标识甚至已经依次编号至五十余号,攻击者的地址数量之多令人咂舌。

更为离奇的是,由于多次调用所带来的多次增发,aBNBc增发的数量早已不是最初的10万亿枚。

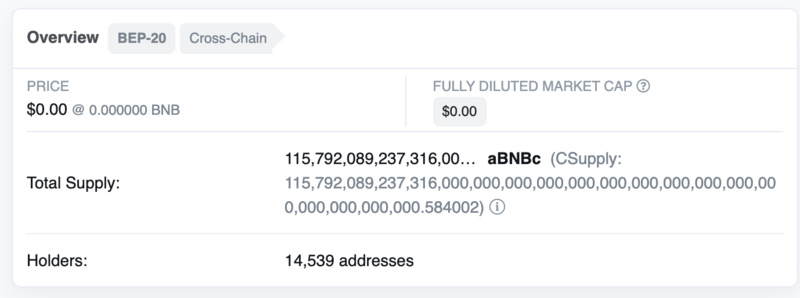

链上数据显示,aBNBc总供应量已超10的60次方枚。

更为准确的来说,其供应量为 115,792,089,237,316,000,000,000,000,000,000,000,000,000,000,000,000,000,000,000 枚。

在攻击事件之后,黑客也并不满足于来自Ankr的“少量”收益,致力于更进一步扩大盈利。

链上数据显示,攻击者创建代币Fuck BNB,并提供15枚ETH在UniswapV2上为其建立流动性池。但随后安全机构Go+Labs 表示,Fuck BNB代币疑似为貔貅盘,请用户注意相关风险。

尾声?

今日下午,币安发声表示,已冻结黑客转移至交易所的约300万美元。BNB Chain方面则表示,已注意到今日早些时候Ankr aBNBc合约遭黑客攻击事件,Ankr攻击者地址已被列入黑名单。

Ankr 方面也对此事件作出了回应。其表示,目前已与DEX进行了接触并告知交易所阻止相关交易,目前正在评估情况并重新发行代币。此外,Ankr还保证当前Ankr Staking的所有底层资产都是安全的,所有基础设施服务不受影响。目前正在起草一项计划,Ankr将补偿受影响的用户。

Ankr对用户做出了四点提示:1、不要交易;2、保留了aBNBc代币的流动性提供者,请从DEX中移除流动性;3、Ankr将进行快照,用户可等待其他消息;4、将重新发行 aBNBc。

稳定币交易平台Wombat Exchange表示,现已暂停BNB池,BNB、BNBx、stkBNB和aBNBc的兑换、存取款也已暂停,此前,Wombat已暂停aBNBc池和HAY池。

在本次事件中,借贷平台的损失远大于Ankr,但截至本文发布时,HAY仍未就此事件做出进一步回应。

免责声明:本文仅代表作者个人观点,不代表链观CHAINLOOK立场,不承担法律责任。文章及观点也不构成投资意见。请用户理性看待市场风险,以及遵守所在国家和地区的相关法律法规。

图文来源:Loopy Lu,如有侵权请联系删除。转载或引用请注明文章出处!